警惕更加阴险的Android银行恶意软件——BrazKing

作者:内容转载 时间:2022-04-15 点击数:

据The Hacker News网站报道,一款更加隐蔽的Android恶意程序正紧盯着用户的钱袋子,它能通过窃取双因素身份验证码 (2FA) ,从受感染设备的银行账户中盗取资金。

IBM威胁情报平台X-Force将这款恶意软件称为BrazKing,其前身为PixStealer,二者都通过滥用Android无障碍服务对银行应用执行覆盖攻击。

以前的PixStealer可检测用户正在打开的应用,并从硬编码URL 中检索虚假屏幕进行替换。

而现在,BrazKing的手段更加高明,在服务器端就能对被打开的应用进行检测,将屏幕上的内容发送到命令和控制服务器(C2),然后从C2 服务器激活凭据抓取,而不是通过软件的自动命令。

在反检测方面,BrazKing能监视用户的防病毒行为,当用户启动防病毒软件或执行应用卸载时,BrazKing能够以非常快的速度触发点击“返回”和“主页”按钮,将界面强行返回主屏幕。

总的来说,BrazKing允许攻击者与设备上正在运行的应用程序发生交互,通过显示虚假的覆盖屏幕,并记录用户在银行类应用中的按键情况,获取相关密码及验证码,最终达到窃取资金的目的。期间,BrazKing充分利用了Android 的无障碍功能服务获得更多权限,从而能够实施读取 SMS 消息、捕获按键和访问联系人列表等行为。

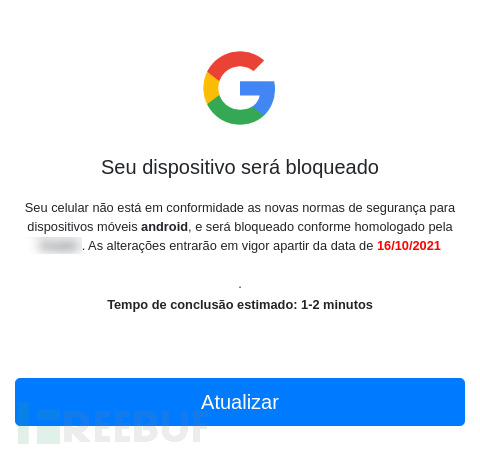

这样的犯罪手法看似高效,但实施整个犯罪链条的第一步,还是那个虽然传统、却很容易中招的方式——网络钓鱼。通过向目标用户发送一条包含链接的钓鱼短信,当用户点击时会转到一个伪装的谷歌安全提示页面,声称因设备安全问题网页已被阻止访问,并引导用户点击“更新“按钮,用户一旦点击,就等于引狼入室,BrazKing将通过浏览器下载至设备中。

模仿谷歌的安全提示页面

而最后的防线,还在于用户是否同意安装未知来源的应用程序,但攻击者以谷歌的提示为幌子,最终骗取了不少用户的信任。

随着面网上银行的逐步普及,过去主要活跃于桌面端的银行恶意程序,要么演变成更具有针对性商业电子邮件欺诈(BEC)、勒索攻击等,要么也正向移动端转移,后者往往更加针对普通消费者领域,需要普通民众提高警惕。